第一题:签到题

把maxlength去掉就行了

第二题:躲躲藏藏

给了一张图片,binwalk扫了下,没有看见合并的迹象(脑子发抽,浪费很多时间)

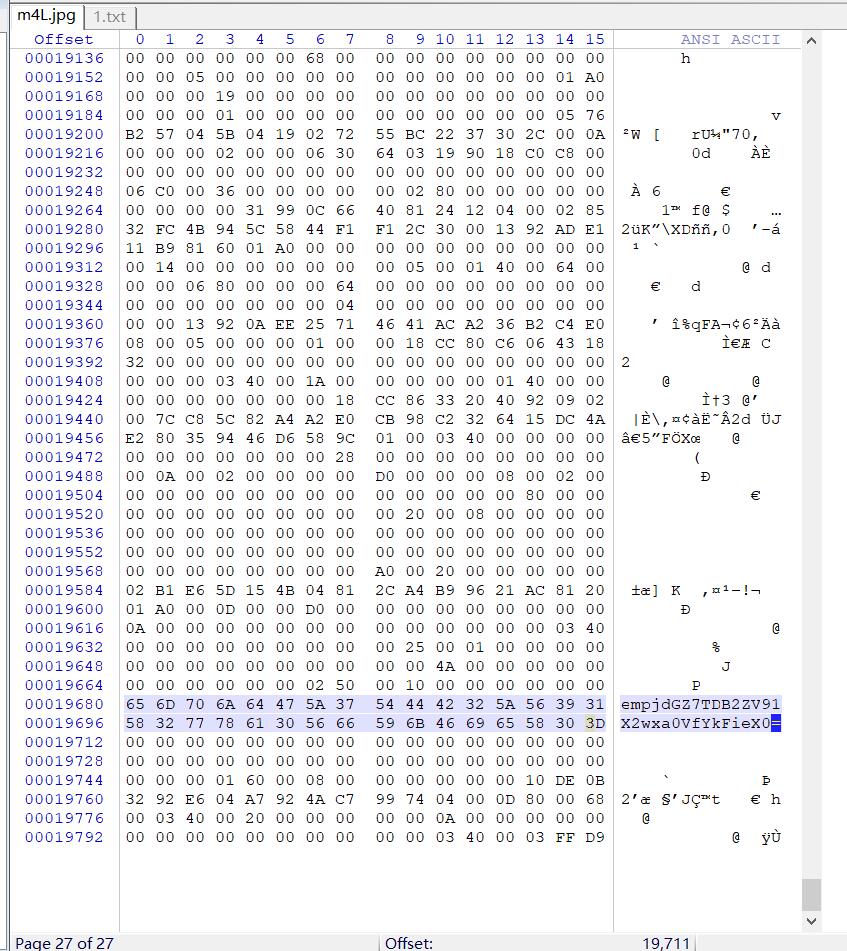

winhex打开

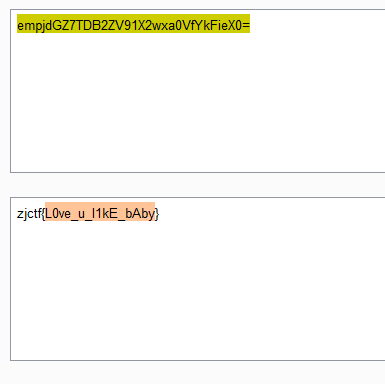

发现base64加密:

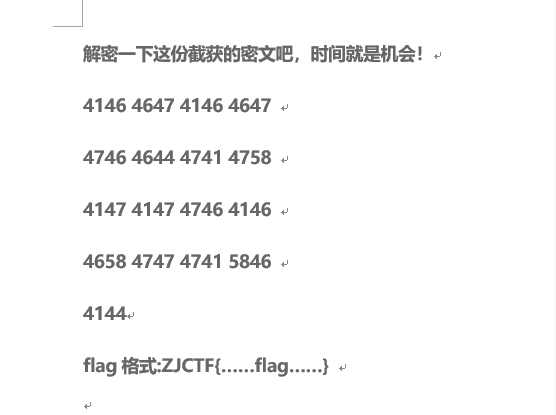

第三题:紧急报文

转换为16进制,发现都是adfgvx的字母组成,对照字母表解出答案

AF FG AF FG GF FD GA GX AG AG GF AF FX GG GA XF AD

a s a s c f g x l l c a n u g e t

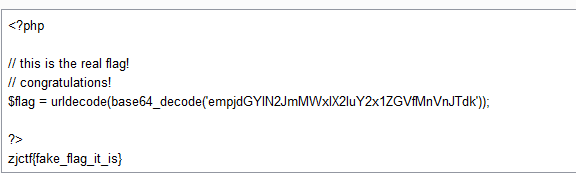

第四题:解密与加密

…google搜到了

附加题1:

?file=flag

看着像文件包含漏洞,?file=../../../etc/passwd失败

想起了以前在南邮做的php伪协议

后面是pwn,膜pwn爷爷,溜了溜了~